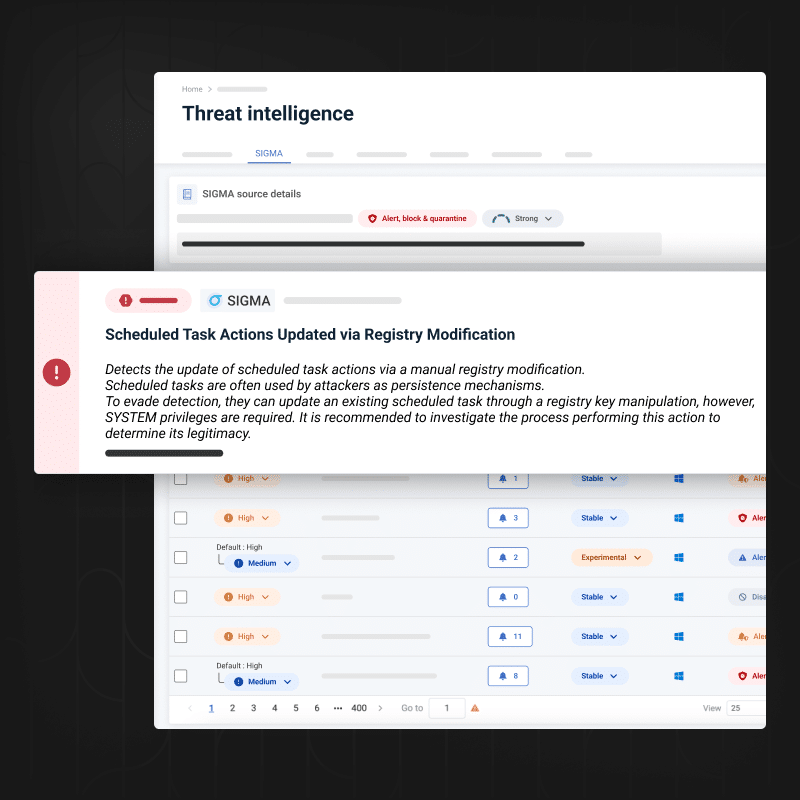

Die regelbasierte Verhaltens-Engine im Standardformat Sigma identifiziert schädliche Programme und Verhaltensweisen auch dann, wenn keine Signaturen von der YARA-Signatur-Engine oder keine Kompromittierungsindikatoren von der IOC-Engine erkannt wurden.

So kann sie Varianten bekannter Viren, für die keine Signaturen oder IOCs vorliegen oder neue Viren oder Programme, die verdächtige Verhaltensweisen erzeugen, identifizieren.