Splunk

Sicherheitsereignisse, Bedrohungen und Audit-Logs von HarfangLab können mithilfe des HarfangLab Splunk Plugins abgerufen und indiziert werden.

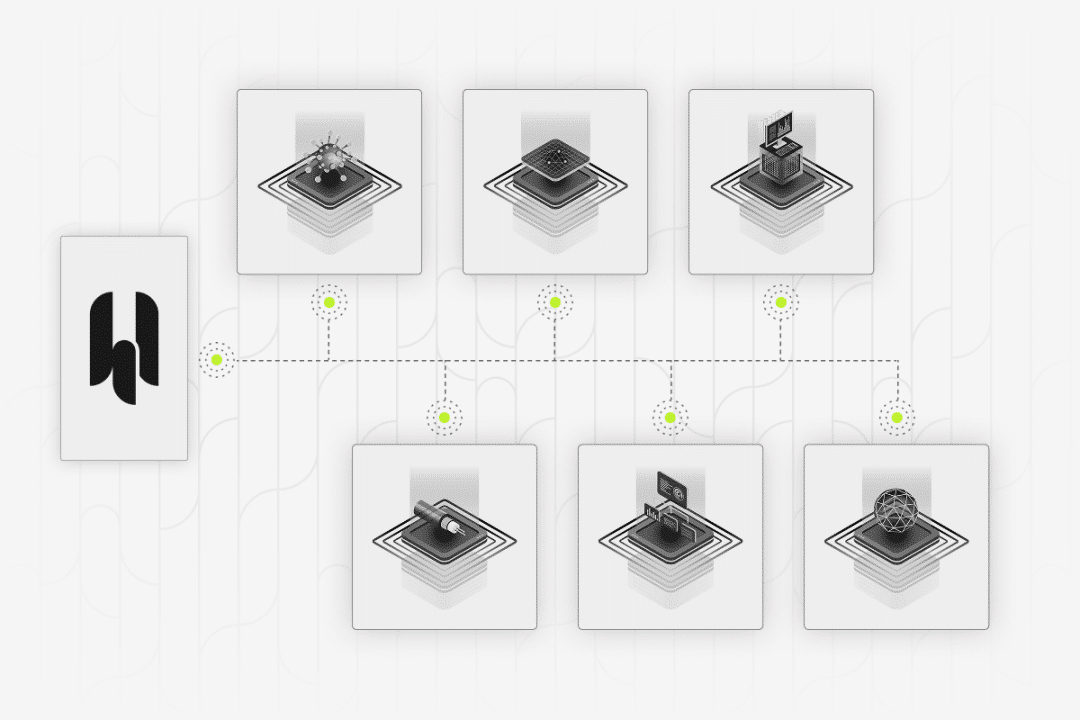

Für die Umsetzung Ihrer Cyber-Roadmap ist die Kompatibilität einer Lösung von entscheidender Bedeutung.

Mit HarfangLab haben Sie die volle Flexibilität, Ihr eigenes SOC-Plattform so zusammenzustellen, dass es Ihren Gegebenheiten und technischen Anforderungen entspricht.

Wählen Sie die Sicherheitstools, die Sie zum Schutz Ihrer Informationssysteme benötigen, und verknüpfen Sie auf einfache Weise Daten aus verschiedenen Quellen.

Sicherheitsereignisse, Bedrohungen und Audit-Logs von HarfangLab können mithilfe des HarfangLab Splunk Plugins abgerufen und indiziert werden.

Das HarfangLab-EDR kann Sicherheitsereignisse zur Korrelation und Aggregation von Warnmeldungen an ein IBM QRadar SIEM senden. HarfangLab stellt ein DSM zur Analyse von HarfangLab-Sicherheitsereignissen zur Verfügung.

HarfangLab EDR kann seine Sicherheitsereignisse, Telemetrie und Protokolle an Sekoia.io senden, um Threat Intelligence zu kontextualisieren und mit anderen Sicherheitsereignissen zu korrelieren. Sekoia integriert auch Aktionen, die es Analysten ermöglichen, direkt von Sekoia Playbooks und Notebooks aus Maßnahmen auf EDR zu ergreifen.

Das HarfangLab-EDR kann seine Sicherheitsereignisse, Telemetrie und Logs an Thales Cybels Analytics zur Kontextualisierung und Korrelation mit anderen Sicherheitsereignissen senden.

Sicherheitsereignisse, Telemetrie–Daten und Logs können mithilfe des Syslog-Protokolls (TCP, UDP, TCP/TLS) an einen externen Syslog-Collector übermittelt werden.

OverSOC bietet einen umfassenden Echtzeitüberblick über Cybersicherheitsrisiken. Erhalten Sie transparente, klare und praktische Informationen, die Sie zur Kontrolle Ihres Informationssystems nutzen können.

Einen umfassenden Satz an XSOAR-Funktionen, um das EDR zu steuern und um Playbooks auszuführen. Die Playbooks ermöglichen die Automatisierung des Managements von Sicherheitsereignissen und von Threat Intelligence.

HarfangLab enthält einen Konnektor zum Senden von Sicherheitsereignissen an TheHive, eine skalierbare, Open-Source-Plattform für die Reaktion auf Sicherheitsvorfälle, die nahtlos in MISP integriert ist.

Über 30 Responder ermöglichen es Analysten, EDR-Maßnahmen direkt aus TheHive-Warnungen zu veranlassen (den Agenten isolieren, forensische Datensammlungsaufgaben starten, Artefakte abrufen, Telemetrie durchsuchen …).

Die No-Code-Build-Plattform Mindflow sammelt Sicherheitsereignisse von HarfangLab-EDR und automatisiert Cybersecurity-Operationen, um die Fähigkeiten der Analysten zu stärken.

Der IBM Security QRadar SOAR Connector ermöglicht es, Sicherheitsereignisse von einem HarfangLab EDR-Manager abzurufen und die Reaktion auf Vorfälle zu verwalten.

Das Open-Source-SOAR bietet verschiedene Konnektoren mit Kommunikationstools, SIRP/Ticketing-Plattformen, CTI-Plattformen, SIEM, Firewalls. Es ermöglicht die Automatisierung aller Arten von Vorgängen durch Workflows.

Airbus Prophecy kann Sicherheitsereignisse aus dem HarfangLab-EDR sammeln und Aktionen über Playbooks automatisieren.

HarfangLab EDR kann seine Sicherheitsereignisse, Telemetrie und Protokolle an Sekoia.io senden, um Threat Intelligence zu kontextualisieren und mit anderen Sicherheitsereignissen zu korrelieren. Sekoia integriert auch Aktionen, die es Analysten ermöglichen, direkt von Sekoia Playbooks und Notebooks aus Maßnahmen auf EDR zu ergreifen.

Das HarfangLab-EDR kann Bedrohungsinformationen von einer MISP Threat Intelligence-Plattform sammeln.

Der Konnektor ermöglicht es, Sicherheitsereignisse und Bedrohungen an OpenCTI sowie YARA & Sigma-Regeln und IOCs an HarfangLab zu senden (Hash, IPv4, IPv6, DNS, URL).

Die essenzielle Automatisierung, um Untersuchungen mithilfe Scores zu erleichtern (MITRE ATT&CK standardisiert) + Knowledge Graph zur Erforschung und Entdeckung komplexer Angriffspfade…

Die Synergie zwischen FourCore ATTACK und HarfangLab EDR bietet eine robuste Verteidigung. FourCore ATTACK emuliert gegnerische TTPs, und HarfangLab EDR korreliert die Erkennungsinformationen.

Die von HarfangLab automatisch gesammelten Dateien können an GLIMPS weitergeleitet werden, das dank einer einzigartigen Deep-Learning-Technologie die einzelnen Dateielemente lesen und verstehen kann.

Die von HarfangLab automatisch gesammelten Dateien können zur dynamischen Verhaltensanalyse an eine CAPE-Sandbox weitergeleitet werden.

Die Hashes der von HarfangLab identifizierten ausgeführten Binärdateien können mit der VirusTotal-Datenbank abgeglichen werden, um bekannte Viren zu identifizieren.

Die automatisch gesammelten Dateien können an eine Orion-Sandbox zur statischen Analyse mit Hilfe von Scannern, mit 5 verschiedenen Antivirenprogrammen, und zur dynamischen Verhaltensanalyse weitergeleitet werden.

Der Gatewatcher-Konnektor ermöglicht die Bereitstellung von Systemkontextinformationen (Endpunktinformationen, Prozesse), die mit Sicherheitsereignissen im Netzwerk verknüpft sind.

Das HarfangLab-EDR kann seine Sicherheitsereignisse, Telemetrie-Daten und Logs an das Thales Cybels Sensor Operations Center senden, um die Threat Intelligence anzureichern und mit Sicherheitsereignissen im Netzwerk zu korrelieren.

Ermöglicht die Bereitstellung von Systemkontextinformationen (Endpunktinformationen, Prozesse), die mit Sicherheitsereignissen im Netzwerk verknüpft sind, sowie die Isolierung kompromittierter Agenten über die Vectra-Benutzeroberfläche.

Der Manager des HarfangLab-EDR unterstützt das OpenID-Connect-Protokoll, um Benutzer mit einem externen ID-Provider zu authentifizieren.

Der Open LDAP Connector des HarfangLab-EDR ermöglicht die Authentifizierung von Benutzern über ein zentrales Open LDAP-Verzeichnis.

Der Active Directory Connector des HarfangLab-EDR ermöglicht die Authentifizierung von Benutzern aus einem Active Directory, einschließlich des Active Directory von Azure AD Domain Services.

Das HarfangLab-EDR kann die Google Authenticator-Anwendung für die Multi-Faktor-Authentifizierung verwenden.

Das HarfangLab-EDR kann die Microsoft Authenticator-Anwendung für die Multifaktor-Authentifizierung verwenden.

Das HarfangLab-EDR kann eine Okta-LDAP-Schnittstelle zur Authentifizierung von Benutzern verwenden.