Legen Sie alle Common Vulnerabilities and Exposures (CVE) von öffentlich bekannten Sicherheitslücken und anderen Schwachstellen auf den betroffenen Endgeräten offen und identifizieren Sie sie, um Prioritäten zu setzen und Patch-Verfahren zu verwalten, bevor diese Sicherheitslücken durch Angreifer ausgenutzt werden.

- Verwenden Sie einen einzigen Endpunkt-Agenten für eine kontinuierliche und reibungslose Überwachung statt umfangreicher manueller Scans.

- Erkennen Sie Zero-Day-Schwachstellen in Betriebssystemen und Anwendungen.

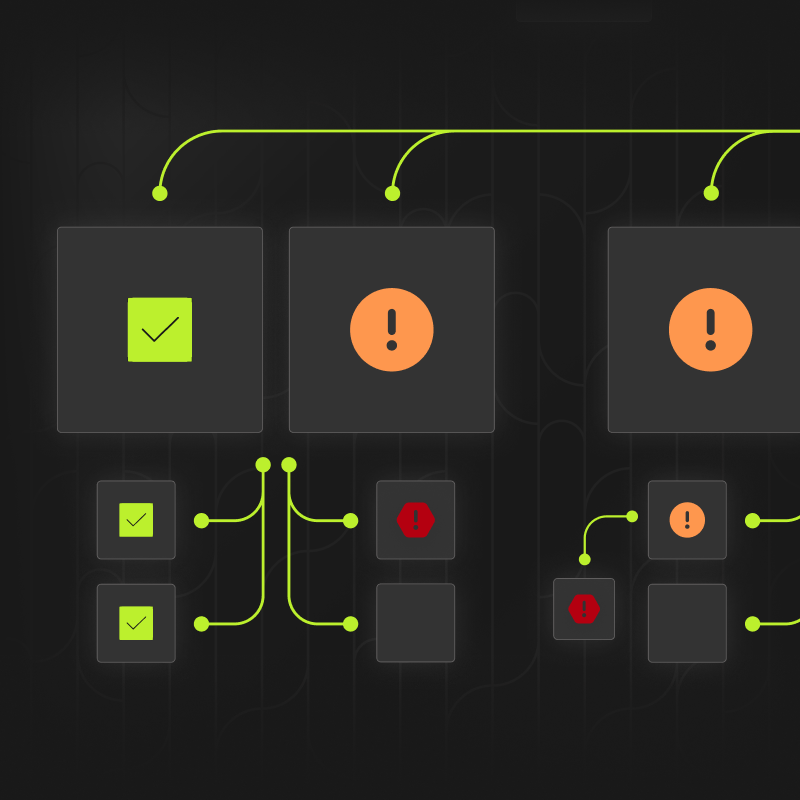

- Listen Sie Endgeräte und Anwendungen auf, die Patching-und Mitigating-Verfahren erfordern.

- Korrelieren Sie Daten von Ihrer Sicherheitsplattform und Ihren Tools, um schneller auf Bedrohungen reagieren zu können.