📑

L’objectif d'un FIM est de détecter toute altération ou corruption susceptible d'indiquer une cyberattaque par le biais des systèmes de fichiers, répertoires, bases de données, équipements réseau, composants du système d'exploitation, ou applications logicielles.

Le FIM compare l'état des fichiers à l’instant T avec une référence de confiance pour identifier les modifications non autorisées ou inattendues. Cette vérification de l’intégrité des fichiers peut être effectuée de manière réactive par le biais d'audits, ou de manière proactive à l’aide de règles prédéfinies.

Un outil de FIM génère des alertes pour prévenir des modifications de fichiers critiques portant sur les informations d'identification, le contenu, les droits, les paramètres de sécurité, la taille ou encore son hash.

La mise en œuvre du FIM est importante pour assurer la sécurité des systèmes d'information car elle permet de détecter rapidement les signes de compromission, d'accélérer la réponse aux incidents, et de garantir la conformité avec les lois et réglementations en vigueur, telles que le standard PCI DSS dans la banque et la finance, HIPAA pour le secteur de la santé, le RGPD, la norme ISO 27001, ou encore les recommandations du NIST ou du SANS Critical Security Control.

En somme, une solution de File Integrity Monitoring permet de :

- la mise en conformité de la protection d’un système d’information,

- veiller à l’intégrité des fichiers critiques et des configurations applicatives,

- détecter les vulnérabilités qui peuvent découler des modifications des fichiers critiques,

- identifier les cyberattaques ciblant la sécurité des données,

- tracer précisément les modifications sur les fichiers critiques pour accélérer la réponse à incident.

Allons plus loin sur l’intérêt du File Integrity Monitoring avec quelques cas d’usage.

Les avantages File Integrity Monitoring

Voici les avantages du File Integrity Monitoring en 3 cas concrets.

Un FIM pour être en conformité

Dans le cadre d’un audit, le FIM permet de prouver que les outils et moyens sont déployés pour prévenir les équipes de sécurité en cas de modification frauduleuse de données sensibles, afin de pouvoir réagir en conséquence. Par ailleurs, en cas d’incident, le FIM permet de disposer d’un historique des modifications des fichiers, et nous allons voir comment le fait de corréler ces informations avec les données d’un EDR permet de fournir un rapport détaillé.

Un FIM pour se protéger contre les attaques cyber

Le FIM permet de tracer les modifications de fichiers pour éviter les incidents liés aussi bien à des attaques externes qu’à des actes de malveillance en interne.

Les administrateurs peuvent être alertés le cas échéant, réagir à temps, et mener des actions d’investigation appropriées. Les investigations peuvent aller encore plus vite si les données sont corrélées avec la télémétrie d’un EDR - point sur lequel nous allons également revenir un peu plus loin.

Un FIM pour surveiller la configuration des applications critiques

La configuration des applications peut être surveillée grâce au FIM afin de s’assurer qu’elles ne font pas l’objet de modifications imprévues ou involontaires qui entraîneraient des vulnérabilités ou des interruptions de service.

Pour résumer, le FIM contribue à être en conformité, et plus largement, comme son nom l’indique, il aide à assurer l’intégrité des fichiers pour protéger un système d’information.

Et si un incident de sécurité est avéré ? Voyons les avantages à combiner FIM et EDR pour accélérer les investigations.

FIM et EDR : le meilleur des deux mondes pour des investigations plus rapides et plus efficaces

Un FIM seul génère des alertes à la suite des modifications réalisées sur un fichier informatique, mais dans la plupart des cas, il ne donne que peu d’informations sur les détails pour comprendre qui a modifié quoi et de quelle façon.

Pour disposer d’informations complètes et exploitables rapidement, ce qui est indispensable en cas d’attaque cyber, la capacité à rapprocher la télémétrie d’un EDR et les alertes d’un FIM rend les investigations beaucoup plus efficaces.

En effet, grâce aux alertes remontées par le FIM et à la télémétrie d’un EDR, les analystes sont en mesure d’identifier précisément quel fichier a été modifié, de quelle façon, et ils peuvent creuser les informations pour comprendre le chemin de l’attaque.

En pratique, comment fonctionne le FIM chez HarfangLab ?

Le FIM HarfangLab

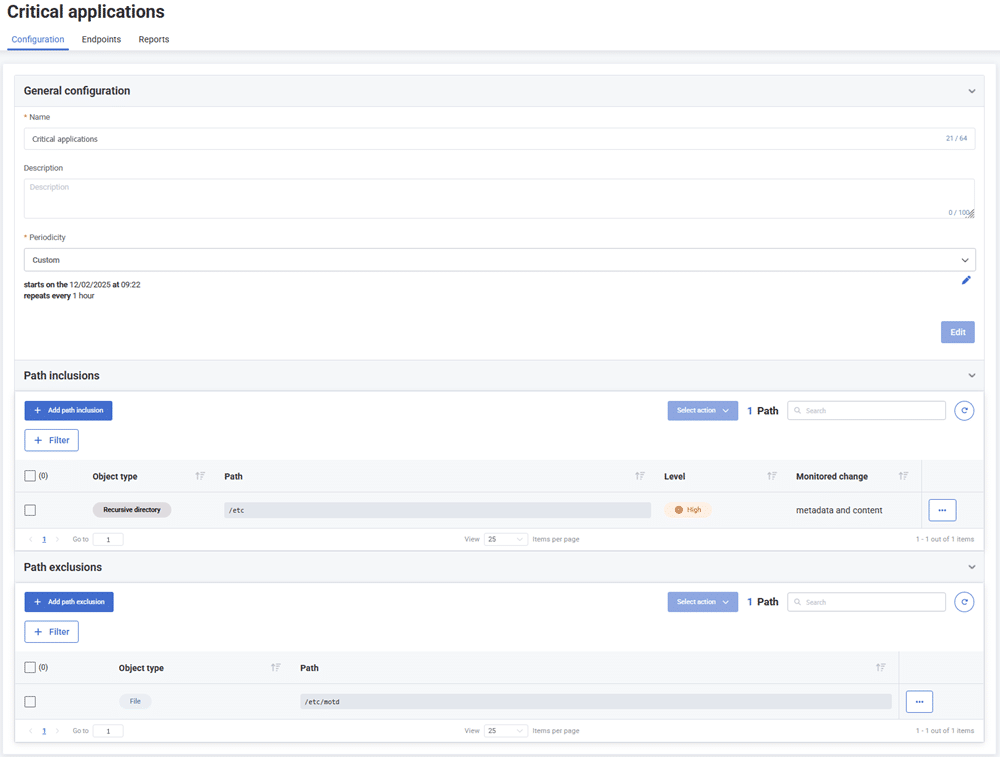

HarfangLab intègre un FIM inclus dans la licence de son EDR. Il permet de remonter des données et des alertes à propos des modifications de fichiers critiques.

Ces alertes peuvent être configurées sur le contenu et / ou les métadonnées des fichiers, avec la possibilité de définir des règles pour :

- choisir les informations à récupérer,

- définir la périodicité des vérifications,

- créer des exclusions pour limiter les faux positifs.

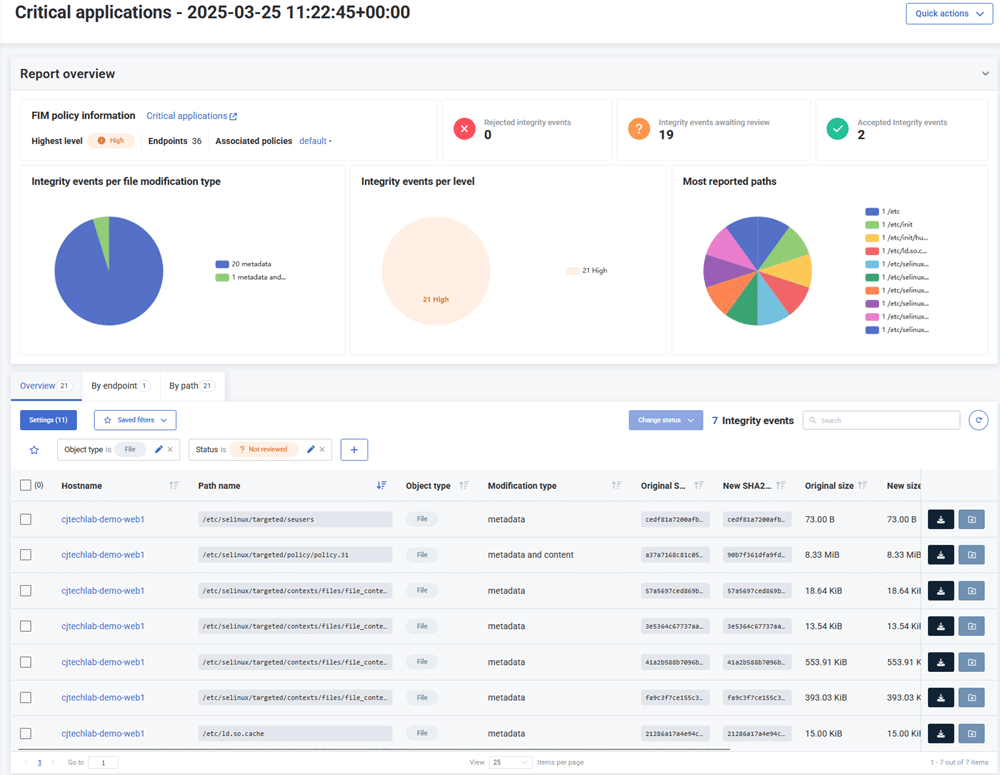

A partir de ces paramétrages, l’EDR génère des rapports sur les fichiers modifiés dans lesquels les analystes peuvent identifier d’éventuels incidents de sécurité et prendre les mesures nécessaires.

Grâce aux fonctionnalités du FIM intégré à l’EDR, les analytes peuvent faire le lien beaucoup plus facilement entre les modifications de fichiers critiques et les données de télémétrie issues d’un endpoint. C’est un atout majeur par rapport aux outils de FIM stand-alone qui ne permettent pas de corréler les modifications de fichiers avec l’activité sur un endpoint.

Pour en savoir plus sur toutes les fonctionnalités

intégrées à notre plateforme, découvrez nos offres :