📑

Qui sont les acteurs, comment la menace s'est-elle transformée, quelles sont les tendances à venir en matière de ransomware ? Et surtout, comment se protéger ?

Décryptage avec Léna Jakubowicz, Presales Lead chez HarfangLab.

L’évolution du ransomware

Au début des années 2000, le ransomware consistait essentiellement à viser des individus avec des demandes de rançons peu élevées, généralement adressées aléatoirement via des fichiers ZIP.

A partir des années 2010, le ransomware moderne émerge à travers les plateformes de Ransomware-as-a-Service (RaaS) et de crypto-ransomware. C’est l’apparition des malwares tels que Cryptolocker ou Locky.

A partir des années 2020, le ransomware se perfectionne et les attaques telles que celles menées via Maze ou REvil consistent à perpétrer à la fois des doubles extorsions et faire fuiter des données.

Actuellement, l’Intelligence Artificielle contribue à augmenter les capacités des attaquants qui visent des infrastructures critiques et mènent également des attaques sans l’intermédiaire de fichiers.

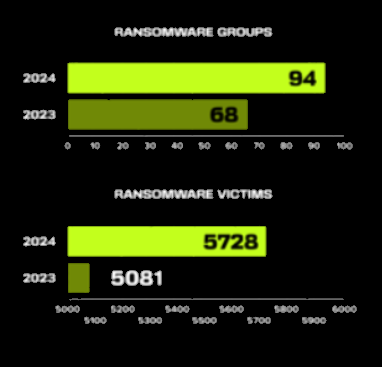

Sur une période plus récente, en seulement une année entre 2023 et 2024, le ransomware a connu des évolutions majeures qui sont amenées à se poursuivre, notamment :

- Le passage d’attaques massives à faible impact à des attaques beaucoup plus ciblées avec extorsion et vol de données, et un impact démultiplié,

- Une augmentation de 11% - et ce volume pourrait atteindre une attaque par ransomware dans le monde toutes les 2 secondes d’ici 2031,

- Un coût moyen par entreprise pour se remettre d’un ransomware qui s’élève à 3,58 millions de dollars - et qui pourrait représenter au total 265 milliards de dollars d’ici 2031,

- Le nombre de groupes actifs a aussi augmenté (+38%) tout comme le nombre de victimes (+12%).

Et à propos de groupes de ransomwares, lesquels ont fait le plus de victimes en 2024 ?

Les groupes de ransomware les plus actifs

LockBit, RansomHub Play et Akira étaient les groupes les plus actifs en 2024.

Pour la plupart de ces groupes, à l’exception de LockBit, le nombre de victimes a augmenté entre 2023 et 2024 :

- RansomHub : 611 (groupe apparu en 2024)

- LockBit : 1041 à 494 (-52%)

- Play : 318 à 366 (+15%)

- Akira : 163 à 315 (+93%)

- Hunters : 25 à 235 (+840%)

Focus sur RansomHub et LockBit

Les groupes développent de véritables démarche “produit” incluant du branding, des opérations de repositionnement, des actions ciblées... Ce sont des organisations criminelles structurées et résilientes, loin des hackers isolés.

RansomHub

Ce groupe fait son apparition en février 2024. C’est une plateforme RaaS avec un site d’extorsion classique.

RansomHub pourrait avoir des liens avec BlackCat/ALPHV, et se distingue par sa volonté d’épargner certaines victimes, notamment dans le secteur de la santé (mais il est aussi capable de les arnaquer en prétendant les épargner).

Le groupe vise des organisations dans plusieurs pays, en excluant certains territoires comme l’ex-URSS, la Corée du Nord, ou Cuba - ce qui permet de supposer un peu plus précisément l'origine géographique.

LockBit 3.0

Présent depuis 2022, la plateforme RaaS avec site d’extorsion LockBit s’affirme en tant que “marque” dans le secteur du ransomware.

Le groupe serait historiquement lié à la Russie, mais sa structure est floue. La baisse de régime pourrait être liée aux opérations de police récentes ou à une reconstruction en cours (LockBit 4.0).

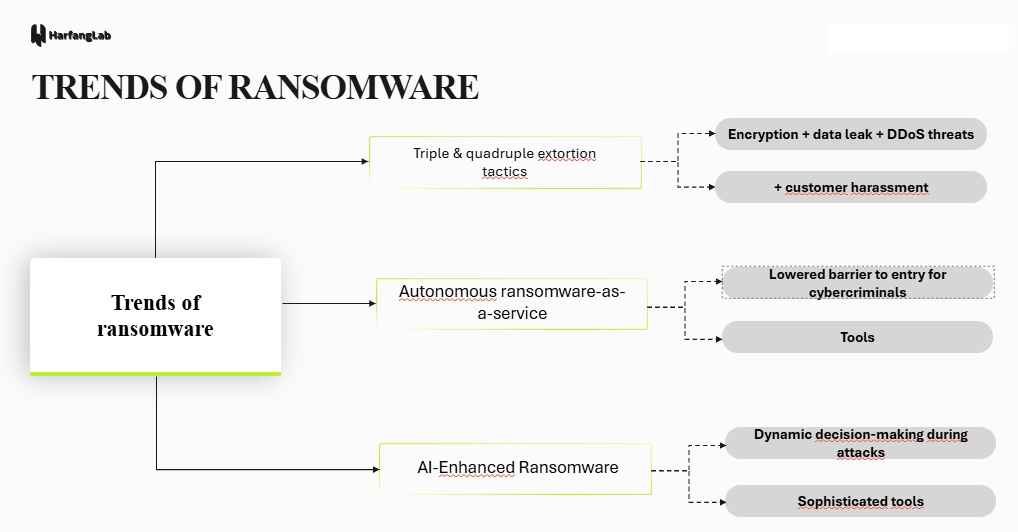

Extorsions multiples, RaaS... les tendances du ransomware

Au-delà de la génération de revenus pour les groupes actifs, le ransomware est devenu une arme politique. Concrètement, la guerre Ukraine a renforcé les vagues d’attaques pro-russes ciblant l'Europe et les Etats-Unis, et les attaques entre l’Iran et les Etats-Unis se sont multipliées dans le cadre du conflit au Proche-Orient. Le ransomware a dépassé le champ technologique pour se transformer en arme de guerre économique et psychologique.

Voyons en détails les pratiques récentes en matière de ransomware.

Ransomware : de l’extorsion à la triple voire quadruple extorsion

La triple extorsion est devenue un standard, avec par exemple :

- Chiffrement

- Vol de données

- Pression sur des tiers (clients, partenaires) ou menace d’attaque par DDoS ou de revente des données (e.g. BlackCkat a lancé une attaque sur des serveurs publics et a demandé 2,5M$ à la victime)

La quadruple extorsion émerge avec des actions de harcèlement a posteriori, faisant passer l’attaque IT à une crise de communication, de réputation et de gouvernance. La pression est à la fois psychologique, opérationnelle et médiatique.

Ce processus s’illustre par l’attaque menée en juin 2024 contre Kadokawa, un groupe de presse japonais éditeur de la plateforme de partage de vidéos Niconico. Kadokawa a été visé par le groupe BlackSuit (lié à la Russie) qui a procédé comme suit :

- Chiffrement des systèmes et demande de rançon

- Vol de 1,5 To de données et menace de publication

- Pression sur les tiers avec annonce publique de l’attaque

- Publication de données personnelles des utilisateurs et des partenaires

Le groupe Sarcoma a également mené une attaque par ransomware avec quadruple extorsion en contactant les clients de sa victime sur LinkedIn au moyen de messages générés par IA.

L'un des autres changements notables en matière de ransomware est le vol de données sans chiffrement. Certains groupes tels que BianLian se concentrent dorénavant sur le vol ou l’extorsion de données pour éviter d’être détectés. Dans ce registre, l’exploitation de la faille de la solution de transfert MOVEit, entre autres par le groupe Cl0p, a fait plus de 60 millions de victimes.

L’ingénierie sociale, une technique toujours efficace

Si l’usage de l’Intelligence Artificielle se développe chez les attaquants, c’est toujours dans les vieux pots qu’on fait les meilleures soupes. Autrement dit, bien que dopé à l’IA, le social engineering reste aussi tendance qu’efficace.

C’est ce que démontre l’attaque d’une entreprise européenne du secteur de l’énergie par DarkAngels. Le groupe a cloné les voix de décideurs de l’entreprise pour inciter des employés à réaliser des paiements frauduleux, conduisant à une opération record de 75M$.

Ainsi, malgré sophistication des techniques d’attaque, certaines recettes basiques sont toujours en vigueur avec un fort impact.

Ransomware et automatisations IA

Toujours à propos d’IA, revenons sur le cas de FunkSec qui s’en est servie pour automatiser certaines tâches lors de son attaque.

Le groupe a utilisé le Machine Learning pour analyser le réseau du système d’information visé, ce qui lui a permis d’identifier les actifs à forte valeur. Par ailleurs, l’aide de l’IA a aussi permis au groupe de mettre en pause le chiffrement pendant les scans des solutions de sécurité de l’organisation victime pour ne pas être détecté.

L’industrialisation du ransomware

Le ransomware peut être perçu comme malware, mais aujourd’hui, il va bien plus loin : c’est un modèle économique, une organisation criminelle structurée, avec ses développeurs, ses affiliés, ses canaux de distribution, ses outils… et désormais, ses outils d’IA. L’Intelligence Artificielle est maintenant au cœur de chaque étape du cycle d’attaque !

Le développement du ransomware

Les charges virales sont de plus en plus personnalisables avec des possibilités d’obfuscation à l'aide de l’IA, l’adaptation du chiffrement et des techniques d’évasion via du code mis à jour automatiquement pour éviter la détection.

Le recrutement des affiliés

Sur Telegram ou des forums, des kits prêts à l’emploi sont proposés par les groupes d’attaquants, notamment des outils de social engineering pré-construits, adaptés à la langue et au profil de la cible. Ces outils permettent aux groupes malveillants de recruter en plus grand nombre des affiliés peu qualifiés.

Ransomware-as-a-Service : infrastructure et support

Les groupes d’attaquants mettent à disposition de leurs affiliés des dashboards clé en main, des portails de paiement, et des guides d’attaque automatisés. Ces playbooks pilotés par IA permettent d'adapter les actions à chaque environnement cible.

L’exécution de l’attaque par ransomware

Les techniques fileless (ou sans fichiers, comme vu précédemment), les mouvements latéraux automatisés, les attaques hyper ciblées, pilotées par les données du réseau... font maintenant partie de l’arsenal des groupes malveillants. En outre, l’IA permet une prise de décision évolutive en temps réel, comme par exemple suspendre un chiffrement si un scan antivirus est détecté.

Les revenus sont ensuite partagés entre opérateur et affilié, comme dans un modèle de franchise.

L’avis d’experte

“Ce qu’il faut comprendre, c’est que le ransomware en 2025, ce n’est plus un fichier piégé envoyé au hasard.

C’est une opération industrielle, portée par l’automatisation et amplifiée par l’IA.

Pour les groupes d’attaquants structurés, chaque étape est optimisée pour aller plus vite, frapper plus fort, et contourner plus facilement les défenses.”

Léna Jakubowicz, Presales Lead - HarfangLab

En somme, le ransomware mute en permanence, avec des impacts de plus en plus fort et des techniques de plus en plus sophistiquées, profitant de recrues toujours plus nombreuses. Face à ce constat auquel s’ajoute un climat de tensions géopolitiques, comment se protéger ?

Comment lutter et se protéger contre les ransomwares

Plus que les outils, la première arme d’un SOC performant contre le ransomware, c’est l’information et l’intelligence sur la menace : savoir à quoi s’attendre et comment les attaquants opèrent. C’est de cette intelligence que les outils de détection et de protection doivent s’inspirer.

A cette fin, HarfangLab s’appuie sur des standards puissants, une mise à jour en continu, et des moteurs heuristiques.

Sigma pour la détection des comportements

Sigma est une norme open-source qui permet d’écrire des règles de détection des comportements basées sur des événements système, par exemple des logs Windows.

Ces règles peuvent repérer un accès massif à des shadow copies, ou encore des suppressions de sauvegardes.

Sur la plateforme d’HarfangLab, elles sont modifiables, partageables, et facilement traduisibles dans l’EDR.

YARA pour la détection des signatures

YARA fonctionne comme un détecteur d’empreinte ADN et permet d’identifier les traces caractéristiques dans la mémoire ou dans les fichiers, notamment pour repérer des ransomwares connus. Par exemple, à travers la présence de chaînes spécifiques dans un payload LockBit, ou l’usage d’un packer obfusqué connu.

Le plus de YARA : il agit au démarrage ou pendant l’exécution, ce qui permet d’intercepter un binaire avant qu’il n’ait le temps de lancer le chiffrement.

Ransomguard, le moteur dédié à la détection des rançongiciels

HarfangLab intègre un moteur dédié à l’identification des ransomware basé sur l’analyse comportementale, qui s’appuie sur des méthodes complémentaires.

Le dépôt de fichiers Canary

Cette méthode consiste à disperser des fichiers leurres sur les endpoints. Les tentatives de chiffrement, de modification ou de suppression de ces fichiers Canary déclenchent immédiatement une alerte qui peut, selon les règles définies, bloquer automatiquement le processus responsable.

C’est une méthode simple et efficace, qui permet une détection très rapide d’un ransomware actif quel que soit son nom ou sa famille.

L’analyse comportementale du filesystem

Cette méthode consiste à surveiller en continu l’activité du système de fichiers sur des critères de :

- Vitesse de modification (un processus qui écrit ou renomme un certain nombre de fichiers sur une période de temps donné est considéré comme suspect),

- Variété d’extensions (les ransomwares créent souvent des extensions inédites et donc suspectes : .qqq, .lockbit, etc.),

- Entropie d’écriture (plus les fichiers écrits sont aléatoires, plus il s’agit potentiellement de chiffrement).

La détection de ces comportements anormaux permet de repérer les attaques potentielles avant même une intervention sur des fichiers Canary.

Mais certains ransomwares vont plus loin que le chiffrement, la stratégie des attaquants étant d’éliminer les défenses avant de passer à l'action. En effet, comme évoqué précédemment, ils s’adaptent pour éviter la détection voire pour désactiver les outils de cybersécurité. Pour cette raison HarfangLab prévoit également l’auto-protection de son agent.

Face aux ransomwares : la protection des outils de protection

Certaines familles de ransomware telles que BlackCat ou Akira tentent d’exécuter des scripts de tampering pour désactiver les EDR, et contre lesquels la plateforme se protège.

La préservation de l’intégrité du système

HarfangLab se protège au niveau kernel en empêchant qu’un processus malveillant ne le désactive ou ne modifie son comportement. Résultat : même en cas d’actions par des comptes à privilèges élevés, le cœur de la protection reste en place.

La protection de la communication entre agent et manager

Pour déployer un ransomware, les attaquants peuvent tenter d’isoler l’agent de son manager en bloquant ses communications réseau. HarfangLab est capable de détecter ce filtrage et peut supprimer automatiquement la règle qui en est à l‘origine au niveau du pare-feu, du proxy local… Le SOC conserve ainsi ses capacités de réponse à distance face à une attaque en cours.

Contre le ransomware : au-delà des outils, les bonnes pratiques et l’intelligence humaine

Nous l’évoquions un peu plus tôt, le ransomware touche non seulement à des aspects techniques, mais c’est aussi une menace dont les enjeux peuvent être géopolitiques et humains. Si un socle sain et des bonnes pratiques essentielles pour la cybersécurité ne sont pas en place, la protection restera incomplète même avec les meilleures technologies. L’efficacité de la protection réside donc dans la synergie entre les outils et les humains qui les opèrent.

En effet, derrière une compromission réussie on retrouve généralement :

- Des utilisateurs du système d’information pas assez sensibilités aux enjeux de cybersécurité, qui cliquent sur fichiers douteux, partagent des mots de passe en clair…

- Des équipements, des serveurs ou des OS vulnérables, pas à jour ou obsolètes

- Des architectures réseau pas ou peu segmentées qui permettent aux attaquants de déplacer facilement une fois qu’ils ont pénétré le système d’information

- Une protection des équipements insuffisante avec des droits trop larges, des ports ou des outils de contrôle à distance ouverts...

L’avis d’experte

"Le ransomware a changé de visage. La menace va bien au-delà de la technique et se concrétise par des opérations coordonnées, industrialisées, souvent automatisées et parfois sous-tendues par des enjeux géopolitiques.

C’est pourquoi un outil seul, si puissant soit-il, ne suffit pas pour faire face. Il faut un SOC réactif, un SIEM correctement paramétré, une hygiène cyber, une gouvernance solide.

La réponse est autant du côté des briques technologiques que de la capacité à penser une stratégie défensive propre à chaque SOC, à chaque contexte, à chaque organisation.”

Léna Jakubowicz, Presales Lead – HarfangLab

Comment vous protéger efficacement ?

Découvrez tout ce que notre plateforme peut faire pour vous :