Types de cyberattaques

Et ce qu'il faut faire pour renforcer la sécurité

Les attaques informatiques peuvent être menées par différents types d’attaquants aux techniques plus ou moins sophistiquées, entrainant des dommages plus ou moins critiques pour une organisation.

En effet, un incident de sécurité peut causer la perte de données, le vol de propriété intellectuelle, une interruption de service qui implique des pertes d’exploitation et des coûts pour la remise en conditions opérationnelles, des dommages réputationnels, ou les attaquants peuvent exiger le paiement d’une rançon.

Pour commencer, voyons les différents types d’attaquants. Un incident peut relever :

- du cybercrime, via des attaques généralement techniquement peu sophistiquées, qui consistent par exemple à extorquer de l’argent (notamment via des ransomwares ou des scams), rendre un service indisponible... ;

- de l’hacktivisme, ou cyberactivisme, sous forme d’opérations de piratage coup de poing (défiguration de site web, attaques DDoS...), en vue de signifier un désaccord politique ou d’influencer des changements politiques ou sociétaux ;

- d'attaques persistantes avancées, ou APT, plus sophistiquées, consistant à infiltrer un système d’information pour de l’espionnage ou de l’exfiltration de données...

Toute organisation peut être visée par un ou plusieurs de ces types d’attaquants, quels que soient son secteur d’activité ou sa taille. Il faut toutefois avoir à l’esprit qu’en pratique, les APT comme les cybercriminels cherchent à rationaliser leurs efforts. Un acteur APT a moins de chances de tenter de s’attaquer à une PME, à moins d'avoir une très bonne raison de le faire, et les cybercriminels ont plutôt besoin de victimes solvables qui peuvent payer une rançon.

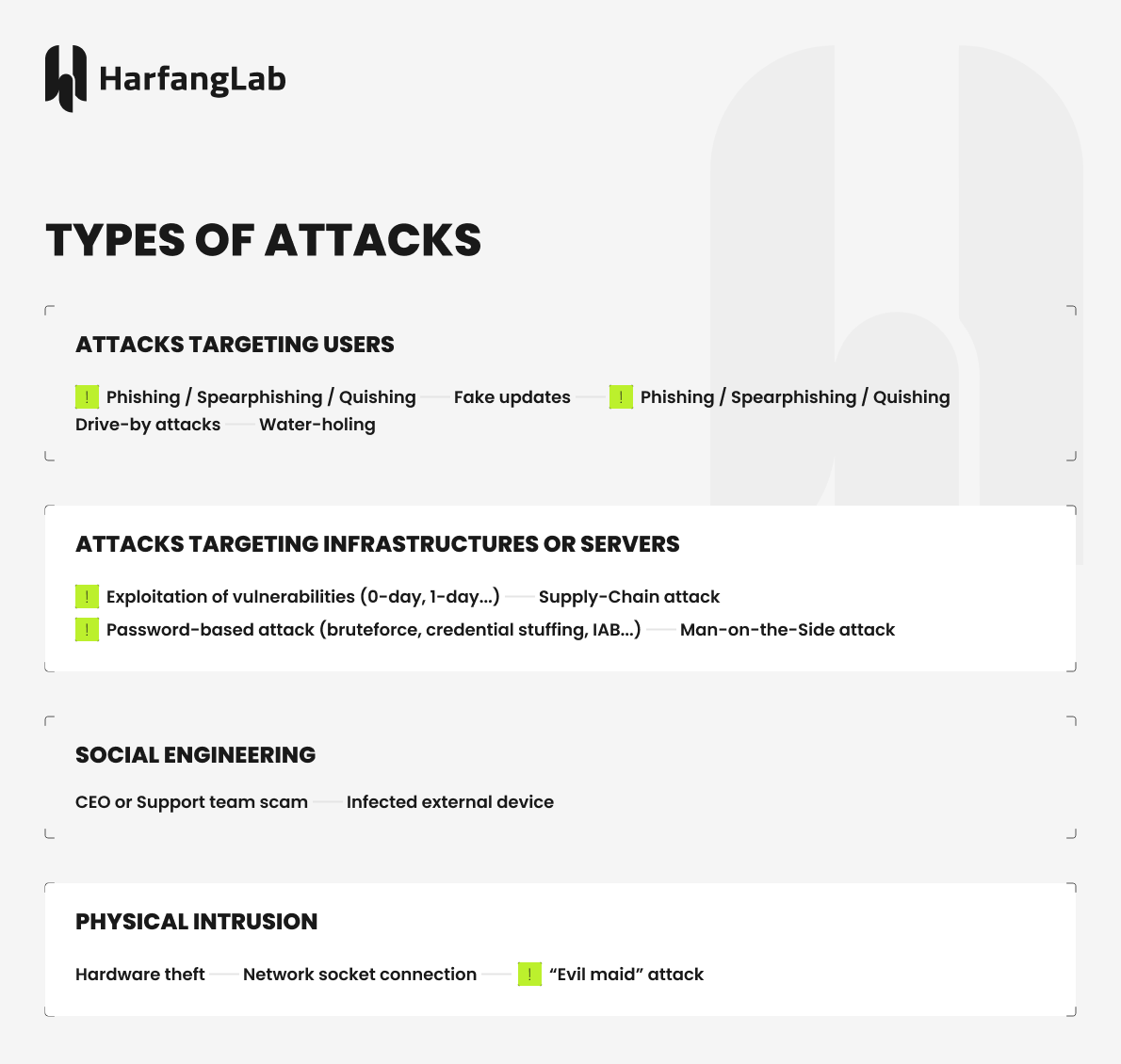

Voyons les différentes catégories d’attaques, ce qu’elles impliquent, le niveau de risque, et comment s’en protéger.

Les attaques cyber visant les utilisateurs

Phishing / Spearphishing / Quishing

Envoi d’un message contenant un lien, ou mise à disposition d’un QR code, menant à un site frauduleux qui vise à récupérer des identifiants ou des données personnelles.

- Les outils pour se protéger : filtre antispam, endpoint qui scanne les courriels, sensibilisation.

Niveau de risque : endémique, et fonction du gain escompté par l'attaquant et des moyens à déployer pour mettre en place l'attaque. Le phishing est utilisé de manière massive et par tous types d’attaquants.

Pièces jointes malveillantes

Documents Office ou PDF contenant du code, des macros, des scripts malveillants qui s’exécutent à l’ouverture du fichier ou à la suite d’une action de l’utilisateur, ou bien un document qui exploite une vulnérabilité logicielle dans la liseuse.

- Les outils pour se protéger : antivirus, configuration de la liseuse (désactiver les Macros globalement, ou bloquer le JavaScript dans la liseuse PDF), sensibilisation.

Niveau de risque : très élevé. Vecteur d’intrusion très populaire malgré la présence de contremesures chez la majorité des hébergeurs mails. Toute entreprise compte des employés dont les fonctions consistent essentiellement à traiter des fichiers provenant d’expéditeurs inconnus (factures, CVs, réclamations...), ce qui rend ce type d’attaque particulièrement efficace.

Proposition de fausses mises à jour

Messages ou alertes incitant à l’installation de mises à jour logicielles frauduleuses, visant à infecter l’équipement de l’utilisateur.

- Les outils pour se protéger : antivirus, sensibilisation.

Niveau de risque : moyen. L’usage détourné de régies publicitaires permet aux attaquants de diffuser largement faux installeurs et mises à jour d’applications légitimes. A noter : moins les internautes sont expérimentés, plus le risque augmente.

Installation d’applications malveillantes

Depuis l’app store par défaut, ou depuis des app store tiers, des attaquants peuvent imiter l’apparence d’une application légitime pour diffuser une application malveillante, ou en créer ad hoc pour infecter un appareil mobile.

- Les outils pour se protéger : sensibilisation.

Niveau de risque : bas. L’usage détourné de régies publicitaires peut aggraver le problème, mais le modèle de sécurité des appareils mobiles réduit l’impact de l’installation d’applications malveillantes (vol de données personnelles...).

Attaques “drive-by”

Infection via l’inclusion d’éléments malveillants sur un site web (par exemple, un code exploitant une vulnérabilité dans le navigateur du visiteur), sans que l’utilisateur n’effectue lui-même d’action de téléchargement ou d’installation de fichier ou d’exécutable. Le lien est parfois transmis à la victime par mail, ou via une application de messagerie.

- Les outils pour se protéger : mises à jour du navigateur, antivirus, NoScript

Niveau de risque : bas pour le tout-venant, élevé pour toute entité ou individu susceptibles d’attirer défavorablement l’attention d’un service de renseignement. Les vulnérabilités touchant les navigateurs sont généralement trop coûteuses pour être à la portée des cybercriminels, mais cette classe d’attaque particulièrement dangereuse constitue la voie royale pour les intrusions dans le monde mobile.

Water-holing

L’attaque par point d’eau, ou “water-holing”, consiste à tirer parti des connaissances des habitudes d’une victime pour infecter son équipement. Par exemple, l’attaquant peut identifier l’un des sites que sa cible visite régulièrement, s’y introduire et le modifier de manière malveillante pour exploiter une faille du navigateur, proposer de fausses mises à jour...

- Les outils pour se protéger : sensibilisation

Niveau de risque : bas. Technique sophistiquée requérant des informations comportementales relatives aux victimes. Vu principalement dans le cadre d’attaques très ciblées, ou visant des populations spécifiques (minorités, réseaux criminels...).

Les attaques cyber visant les infrastructures ou les serveurs

Exploitation de vulnérabilités

Exploitation de failles dans une application, pour lesquelles un éditeur n’a pas encore mise en place de correctif (faille 0-day, 1-day...), pour en détourner l’usage, la rendre inopérante, injecter du code...

- Les outils pour se protéger : maintien des applications à jour (1-day), antivirus pour apporter une protection contre les 0-day et EDR pour assurer la détection d’intrusions le cas échéant.

Niveau de risque : très élevé. Même avec une bonne politique de mises à jour, les vulnérabilités logicielles peuvent être exploitées massivement dès 12h après leur divulgation.

Attaques par mot de passe

Tentatives d’accès à des services via des comptes utilisateurs légitimes en employant des techniques d’attaque par Brute-force (tentatives de mots de passe jusqu’à trouver le bon), Credential stuffing (réutilisation d’identifiants ayant fuité), achat d’identifiants auprès d’un IAB (Initial Access Broker), ou via l’installation frauduleuse d’un enregistreur de frappe (keylogger).

- Les outils pour se protéger : gestionnaire de mot de passe et hygiène numérique (mots de passe forts et différents pour chaque service).

Niveau de risque : élevé. Le niveau d’hygiène numérique en ce qui concerne les mots de passe reste globalement faible, et les fuites de données régulières permettent aux attaquants de constituer de gigantesques bases de couples identifiants / mots de passe.

Attaques Supply-Chain

Une attaque dite "Supply-Chain" consiste à injecter furtivement du code malveillant dans un produit, ou à compromettre les protocoles, les équipements, ou les composants du réseau.

Niveau de risque : moyen. Bien que fréquentes, elles ont moins de chances de viser des entités non stratégiques. Néanmoins, pour les éditeurs logiciels, le risque doit être considéré comme élevé, car il faut prendre en compte la possibilité qu’ils soient attaqués pour que leur produit soit détourné (en particulier s’ils comptent des clients prestigieux).

Attaques Man-on-the-Side

Une cyberattaque "Man-on-the-Side" (MOTS) consiste, lors d’une communication entre deux parties, à injecter une réponse de l’une des deux avant que celle-ci ait le temps de le faire. Ce type d’attaque requiert d’avoir des capacités d’interceptions actives.

Niveau de risque : faible. Le nombre d’acteurs capables de réaliser une telle attaque est extrêmement limité... mais il est quasiment impossible de s’en prémunir pour la plupart des entreprises.

Les attaques par ingénierie sociale

Arnaque au président ou au service technique

Contact par appel, message téléphonique ou e-mail pour inciter à une faute : transmettre des données sensibles, modifier des droits d’accès, transférer de l’argent... Par exemple en usurpant l’identité d’un supérieur hiérarchique ou d’un membre de l’équipe technique de l’organisation.

- Les outils pour se protéger : sensibilisation spécifique sur le sujet.

Niveau de risque : bien que le vecteur d’attaque soit réputé très efficace, il est difficile de quantifier sa prévalence.

Périphérique externe infecté

Remise d’un matériel informatique infecté, tel qu’une clé USB, un disque dur externe, ou tout autre appareil pouvant être branché sur le poste informatique d’un utilisateur. Il peut contenir un fichier malveillant sur lequel la victime pourra vouloir cliquer par curiosité, ou même s'identifier auprès du système et envoyer des commandes à la machine sous forme de frappes clavier (exemple : Rubber Ducky de l’entreprise Hak5).

- Les outils pour se protéger : antivirus, sensibilisation.

Niveau de risque : faible. Type d’attaque qui requiert une présence physique de l’attaquant et donc implique que la victime ait été ciblée spécifiquement.

Les attaques par intrusion physique

Vol de matériel

Des attaquants peuvent s’introduire dans les locaux d’une organisation, ou profiter de l’inattention d’un utilisateur dans un lieu public pour dérober son ordinateur, disque dur, téléphone...

- Les outils pour se protéger : sécuriser l’accès aux locaux, sensibilisation.

Niveau de risque : faible. Type d’attaque qui requiert une présence physique de l’attaquant et donc implique que la victime ait été ciblée spécifiquement.

Branchement sur une prise réseau

Connexion sans autorisation au réseau d’une organisation, en se branchant subrepticement à une prise réseau laissée sans surveillance depuis ses locaux.

- Les outils pour se protéger : ne pas brasser les prises inutilisées, sécuriser l’accès aux locaux.

Niveau de risque : faible. Type d’attaque qui requiert une présence physique de l’attaquant et donc implique que la victime ait été ciblée spécifiquement.

Attaques “evil maid”

Attaque consistant à accéder à une machine en l’absence de son propriétaire (ex : chambre d’hôtel, d’où le nom) et copier les données du disque dur, quitte à le retirer physiquement de l’ordinateur. Une alternative est l’installation d’un virus type bootkit qui sera exécuté lors du prochain démarrage.

- Les outils pour se protéger : mot de passe BIOS, SecureBoot, FDE (Full Disk Encryption).

Niveau de risque : très élevé à en déplacement et aux passages de frontières.