📑

La gestion de la surface d'attaque est cruciale pour la sécurité d'un système d’information. Une étude Gartner menée en 2024 indique que 80% des attaques par ransomware avaient pour origine un équipement non sécurisé, 30% une mauvaise configuration, et 20% une vulnérabilité non patchée.

Pourtant, ce sujet reste un challenge de taille pour les équipes de sécurité. En effet, les actifs et les applications sont toujours plus nombreux, et en cas d’incident, la remédiation demande des efforts importants en termes de ressources et d’organisation.

Comme l’anticipation est clé en matière de cybersécurité, passez d’une approche réactive à une approche proactive ! HarfangLab propose une offre d’Attack Surface Management nommée “Scout” incluant les outils nécessaires à l’évaluation de votre niveau de sécurité, la détection des vulnérabilités, l’anticipation des menaces - le tout en simplifiant votre stack cyber et en contribuant à vos mesures de conformité avec les obligations légales (ISO 27001, NIS2, DORA, GDPR...).

Voyons en détail les fonctionnalités.

Attack Surface Management : les fonctionnalités

La gestion de la surface d’attaque se définit par la capacité à identifier les faiblesses dans la protection d’un système d’information : vulnérabilités, versions d’OS obsolètes, applications non patchées, endpoints non protégés... qui sont autant de points d'entrée ou de failles que les attaquants cherchent inévitablement à exploiter.

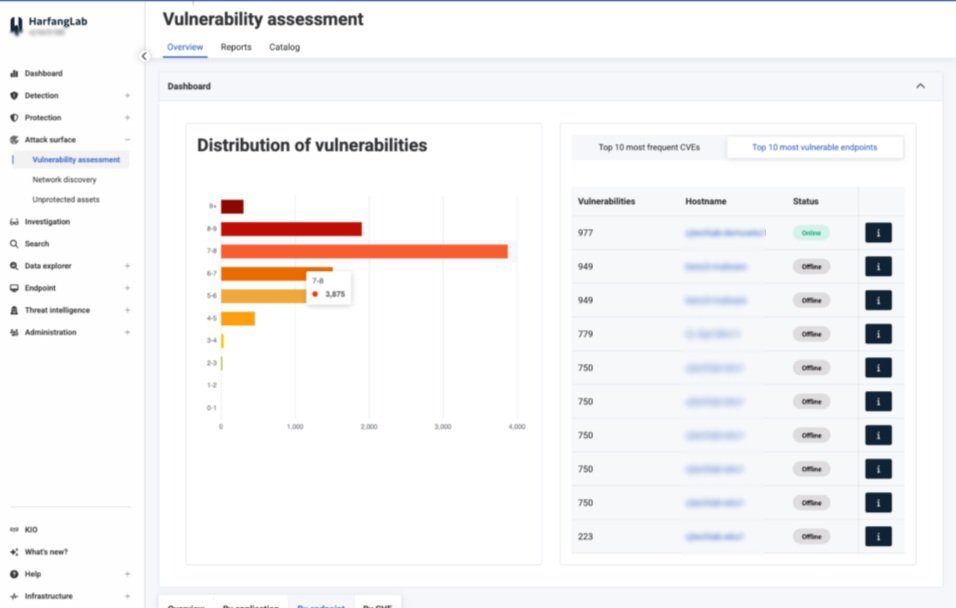

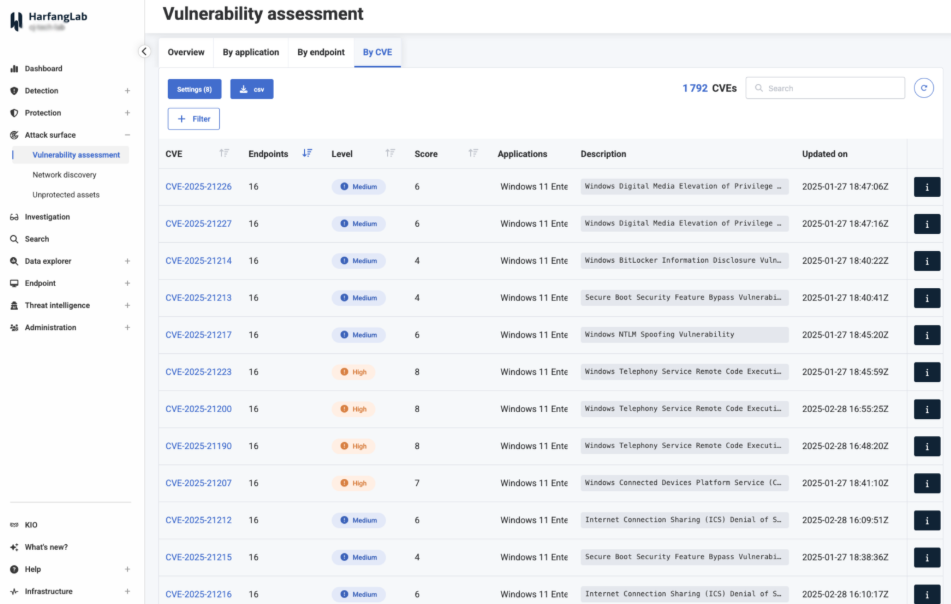

Vulnerability Assessment

La fonctionnalité Vulnerability Assessment comprise dans l’offre Scout vise à lister et prioriser les Common Vulnerabilities and Exposures (CVE), et gérer le déploiement des correctifs sur les systèmes d’exploitation et les applications installées sur le système d’information.

Plus précisément, l’agent HarfangLab connaît la version des applications et des systèmes d’exploitation présents sur les postes de travail et les serveurs du parc informatique, et il les compare avec la bibliothèque de vulnérabilités du National Institute of Standards and Technology (NIST). Si une vulnérabilité est identifiée, elle est indiquée dans la console.

Cette détection des vulnérabilités est assurée en continu par les agents d’HarfangLab installés sur les endpoints, ce qui évite de lancer des scans sur le réseau - opération lourde, fastidieuse et intrusive.

Grâce à la fonctionnalité Vulnerability Assessment, les analystes cyber profitent d’un accès centralisé à toutes les données collectées par la plateforme (Attack Surface Management, EDR et EPP) pour les corréler facilement et accélérer les investigations en cas d’événement de sécurité.

En pratique, la console d’HarfangLab offre une vue sur toutes les applications installées (version et date de mise à jour incluses), et permet d’identifier quels endpoints sont équipés de versions vulnérables sur la base du numéro de CVE pour pouvoir la patcher.

La console peut aussi afficher la liste de toutes les vulnérabilités détectées sur un parc informatique, pour ensuite établir une liste des endpoints qui ont le plus grand nombre de vulnérabilités, et des applications les plus vulnérables en les classant par niveau de criticité des vulnérabilités pour prioriser les correctifs.

La vue est proposée en temps réel, et l’historique est aussi accessible pour suivre l’amélioration de la posture de sécurité dans le temps. Voici un exemple de cas d’usage de l’historique : à la suite d'un d’incident de sécurité, il permet de savoir si la vulnérabilité était déjà présente au moment de l’attaque, et si cette vulnérabilité pourrait en être à l’origine.

Shadow IT Discovery

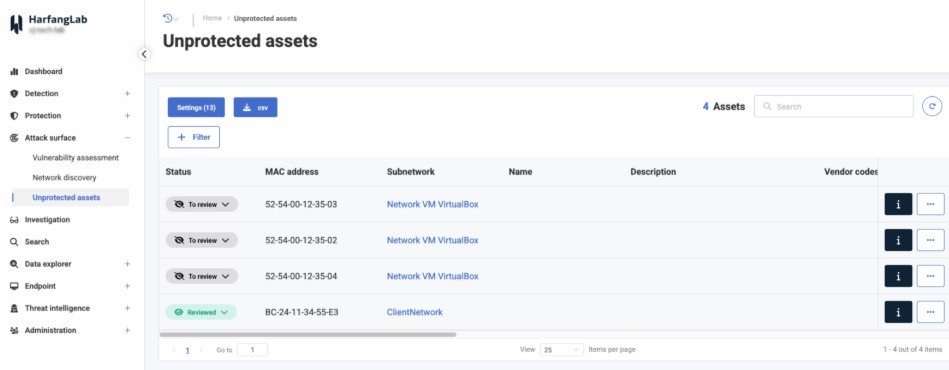

La fonctionnalité Shadow IT Discovery s’appuie sur la détection réseau afin de dresser une liste des endpoints non protégés. L'agent déployé sur les endpoints envoie des sondes réseau afin d'identifier des terminaux non-protégés présents sur le réseau.

Les terminaux non protégées peuvent alors être signalées afin de prendre les mesures nécessaires (protection, restriction de certains accès...).

Pour limiter le bruit, la fonctionnalité prévoit des options d’inclusion ou d’exclusion de réseaux - par exemple, pour les utilisateurs du système d’information travaillant à distance, les réseaux domestiques peuvent être automatiquement exclus du système de scan.

Identifier vos vulnérabilités et prendre les bonnes mesures de sécurité

En somme, les outils d’Attack Surface Management permettent d'automatiser les actions de prévention face aux menaces cyber et d’agir plus vite et plus efficacement pour la remédiation. Autrement dit, l’offre Scout facilite une gestion proactive des risques !

En termes d’intégration, l'agent unique est conçu pour être déployé facilement dans une infrastructure existante, et pour consommer un minimum de ressources sur les endpoints. Et comme il suffit d’un seul déploiement, c’est aussi un moyen d’optimiser les ressources humaines, matérielles et budgétaires.

Quid de l’Attack Surface Management dans un environnement On-Prem ?

L’offre Scout est aussi disponible pour les environnements On-Premises et Air-gapped. Comme pour les règles de CTI, la liste des CVE peut être mise à jour par un flux sécurisé, ou dans les cas où aucun flux ne peut être ouvert, par import via un support physique.

Pour en savoir plus sur l’offre Scout,

découvrez tous les détails dans le replay de notre démo live: