📑

Sensibiliser et former à la cybersécurité

Absolument tous les membres d’une organisation doivent être sensibilisés a minima aux principaux risques et menaces et aux législations en vigueur. Les utilisateurs du système d’information doivent aussi être informés des comportements à observer et des règles de sécurité pour leur activité au quotidien, afin de contribuer à la protection du système d’information et des données de l’organisation. En effet, la sensibilisation est un maillon essentiel pour se protéger du risque cyber ! Une charte peut être établie à cette fin.

Les équipes IT et sécurité doivent notamment comprendre les enjeux du maintien en conditions de sécurité, du cloisonnement réseau, ou encore de l’authentification et des contrôles d’accès...

Dans le cas d’une externalisation de son système d’information ou d'une partie de ses données, l'organisation mandante doit étudier avec attention les conditions de l'offre et veiller à ce que les prestataires et les tiers respectent les exigences fixées - c'est d'ailleurs obligatoire pour les secteurs définis comme essentiels dans le cadre de NIS2. Ces prérequis peuvent être formalisés au moyen d’un Plan d’Assurance Sécurité (PAS).

Connaître le système d’information

Les données et les terminaux sensibles doivent impérativement être identifiés pour apporter le niveau de protection adapté : quelles données, comment et où sont-elles stockées et sauvegardées, les terminaux sensibles sont-ils connectés à un ou des réseaux, lesquels et comment...

Bref, il est indispensable de disposer d’une cartographie à jour du système d’information afin de maîtriser les différents points d’entrée (services exposés, interconnexion partenaire, ...) mais également d'avoir une bonne vision d'ensemble de l'endroit où se trouvent les données sensibles préalablement identifiées... En cas d’incident de sécurité, cette cartographie permet de gagner un temps précieux dans la compréhension du système d’information (point d'entrée, donnés accédées, ...) et simplifie grandement les phases de confinement et de remédiation.

Aussi, un inventaire des comptes doit être tenu à jour en fonction des mouvements (arrivées, départs, mobilité, ...) avec une attention particulière sur les comptes privilégiés car ils sont très souvent ciblés par les attaquants.

Bonne pratique

Pour les utilisateurs externes ou les invités qui se connectent à internet, il est recommandé de prévoir un réseau dédié, par exemple, un réseau Wi-Fi dédié avec SSID, voire d’exiger l’authentification des postes sur le réseau.

Authentifier et contrôler les accès au système d’information

Tous les individus qui ont accès au système d’information doivent être identifiés et disposer de droits adaptés aux ressources auxquels ils doivent avoir accès. Aussi, les comptes utilisateurs génériques ou anonymes sont à proscrire dans la mesure du possible, et une revue régulière des utilisateurs doit être effectuée.

Dans l’autre sens, il convient de savoir, pour les informations et les terminaux sensibles, qui y a accès et avec quels droits.

Pour sécuriser l’accès au système d’information, la gestion des mots de passe est un enjeu majeur, et c’est un sujet auquel les utilisateurs doivent être sensibilisés : complexité du mot de passe, pas de réutilisation du même mot de passe pour différents comptes, changement régulier, stockage des différents mots de passe dans un coffre-fort...

Par ailleurs, à travers certaines politiques, l’organisation peut renforcer sa sécurité, par exemple : le blocage d’un compte après un certain nombre de tentatives d’identifications qui ont échoué, l’obligation de certains critères pour assurer la complexité des mots de passe, la double authentification, l’obligation de définir un mot de passe personnalisé lors de la prise en main d’un outil initialement paramétré avec un mot de passe par défaut...

Sécuriser les postes de travail et les serveurs

Les actions de sensibilisation et les bonnes pratiques sont essentielles mais elles ne sont pas suffisantes à elles seules, c’est pourquoi les dispositifs de sécurité sont indispensables. Il s’agit de maîtriser les applications installées, chiffrer les données utilisateurs, activer un pare-feu local, limiter l'utilisation des supports amovibles, mettre en place les outils de détection adaptés (anti-virus, EPP, EDR, ...) ou encore chiffrer les données échangées avec l’extérieur.

Bonne pratique

Toutes les données qui transitent par e-mail ou par des répertoires hébergés dans le Cloud sont exposées au risque qu’un attaquant les intercepte. Le chiffrement est donc crucial, qui plus est pour des données sensibles.

Sécuriser le réseau

La segmentation du réseau et le cloisonnement entre les zones fait partie des règles d’hygiène indispensables pour limiter les risques de propagation en cas d’attaque. En effet, si l’attaquant parvient à s’introduire dans le système d'information, la segmentation limitera sa capacité à se déplacer. Chaque zone peut être protégée par un filtrage IP à l'aide d'un pare-feu, et les réseaux Wi-Fi et les services exposés doivent faire l’objet d’une attention particulière afin de limiter les risques d’intrusion par ces biais.

Dans le cas où des flux doivent être ouverts entre une organisation et un prestataire, il convient de les limiter au strict nécessaire, de mettre en place un filtrage IP, et de prévoir un réseau privé ou éventuellement un tunnel de site à site.

Afin de sécuriser les usages professionnels, en plus de la sensibilisation évoquée plus tôt, la mise en place d'une passerelle Internet (Proxy), l'utilisation de protocoles sécurisés (TLS, SSH, ...) et la protection de la messagerie sont indispensables.

En plus des mesures de sécurité informatique classique, les différents accès doivent être protégés par des mesures de sécurité physique (accès sécurisé aux salles réseau, au matériel, sécurisation des prises réseau...).

NotPeya qui a causé des dégâts mémorables en 2017 suivait le procédé suivant : exploitation de vulnérabilité, vol d’identité, pour augmenter ses privilèges et se déplacer au sein du réseau à la manière d'un ver informatique.

Un réseau bien segmenté aurait pu contribuer à limiter la propagation de ce malware !

Sécuriser l’administration

Chaque utilisateur du système d’information, quelle que soit sa fonction, dispose d'une compte utilisateur et les droits doivent correspondre au strict nécessaire.

Pour les actions d'administration, les personnes concernés doivent utiliser des postes dédiés, et ces postes ne doivent en aucun cas disposer d'un accès à Internet. Ils doivent en outre doivent faire l’objet d'un cloisonnement spécifique.

Gérer les usages liés au travail à distance

En situation de mobilité, et particulièrement avec l’essor du télétravail, les équipements informatiques sont exposés au risque de perte ou de vol, et ils peuvent devenir des points d’entrée vers le système d’information.

Les postes de travail doivent impérativement être chiffrés, et la sécurisation des connexions réseaux doit être assurée via un tunnel VPN par exemple.

La sensibilisation des utilisateurs a ici aussi un rôle à jouer pour favoriser les comportements responsables : sécurisation de la session avec un mot de passe fort, écran de confidentialité, aucune marque de l’entreprise sur l’appareil qui ne doit strictement jamais être laissé sans surveillance, pas de connexion à des prises publiques.

Maintenir le système d’information à jour

Le maintien à jour des solutions informatiques (systèmes d’exploitation, applications...) vise à mieux se prémunir contre les conséquences des vulnérabilités qu’elles peuvent comporter, et pour ce faire, un inventaire des composants du système d’information et de leurs caractéristiques est indispensable : suivi des dates de support, gestion des versions, interconnexion... Cet inventaire permet de détecter les failles éventuelles pour les corriger, et de s’assurer que l’ensemble des logiciels, applications, outils... sont à jour pour tout le parc informatique. Dans la même logique que la cartographie du système d’information, il contribue à de déceler les cas de Shadow IT qui peuvent représenter un risque pour la sécurité de l’organisation.

Les composants obsolètes peuvent aussi être isolés du parc pour éviter qu’ils ne deviennent des maillons faibles dont les attaquants pourraient exploiter les vulnérabilités.

La gestion des obsolescences peut aussi faire l’objet de clauses contractuelles avec des prestataires externes, afin de garantir la sécurité des données de l’organisation que ces tiers peuvent être amenés à gérer.

S'informer est indispensable : il faut rester à jour sur les vulnérabilités et les risques associés en permanence. Par ailleurs, une fois les vulnérabilités identifiées, il faut pouvoir réaliser les mises à jour dans des temps très courts pour minimiser les risques.

Mais... il faut garder à l’esprit qu'une mise à jour ne résout pas tout. En effet, la mise à jour permet de se prémunir contre une vulnérabilité, mais la vulnérabilité en question peut avoir déjà été exploitée par des attaquants. Une investigation peut être indispensable pour s'en assurer et prendre les mesures nécessaires.

Superviser, auditer et réagir

La connaissance du système d’information et de ses composants est cruciale pour appliquer les dispositifs de sécurité adéquats, et dans cette perspective, la collecte d’informations relatives à l’activité du système d’information est essentielle.

Journaliser les événements et les conserver (la durée de stockage peut être définie par des obligations légales selon les secteurs) permet de remonter à la source du problème en cas d’incident. Il peut s’agir de paquets bloqués par un pare-feu, d’authentifications sur des systèmes ou des applications, d’erreurs remontées par certains services...

Sur les postes de travail et les serveurs, un EDR peut notamment, via la télémétrie, faciliter le travail des analystes pour investiguer sur l’origine d’un incident de sécurité. A cette fin, la télémétrie est vitale car de cette capacité d’investigation et d’analyse découlent les capacités de résilience de l’organisation !

Aussi, le rétablissement à la suite d’une attaque est fortement lié à la mise en œuvre d’une politique de sauvegarde des composants critiques. Elle vise à identifier les données critiques pour le fonctionnement de l’organisation et leur mode stockage, à définir la fréquence des sauvegardes et les moyens d’accès, ainsi que les procédures de test et de restauration.

Enfin, pour assurer un niveau de protection optimal en continu, des audits réguliers permettent de valider le maintien du niveau de sécurité et de corriger les failles éventuelles. Ces audits doivent être pilotés par la ou les ressources référentes sur les sujets de sécurité informatique, qui doivent être identifiées comme point de contact par l’ensemble des équipes de l’organisation. RSSI ou DSI, leur rôle est d’assurer à la fois la sensibilisation aux bonnes pratiques de sécurité, et de centraliser les remontées d’information telles que les alertes issues des outils de cybersécurité ou venant d’utilisateurs du système d’information.

En cas d’incident ou de crise cyber, les équipes techniques et les équipes métiers doivent être prêtes à réagir et à travailler main dans la main en suivant un plan d’action rodé et testé régulièrement.

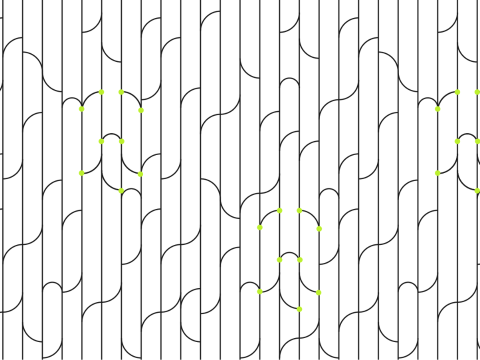

“La sécurité informatique, c’est exactement comme la pâtisserie : le respect des consignes et le bon dosage font la différence !

Se focaliser sur la sensibilisation et le durcissement au détriment de la détection, ou s'imaginer que le respect des bonnes pratiques de sécurité sont inutiles parce l'on dispose du meilleur EDR du marché, c’est le cauchemar en cuisine assuré !En réalité, la sécurité informatique est un mille-feuille, et c’est cette approche multi-couches qui favorise la résilience d'une organisation face aux risques cyber.”

Emeric Boit, Lead CTI - HarfangLab

Cet article est une synthèse des mesures proposées de l’ANSSI dans son Guide d’hygiène informatique

Pour aller plus loin, à la suite d’une crise, quelles sont

les bonnes pratiques pour favoriser la résilience ?