HarfangLab

Le Blog

HarfangLab certifié par le BSI

HarfangLab est le premier EDR certifié par le BSI, le bureau fédéral de la sécurité de l’information, équivalente à l’ANSSI…

Attack Surface Management : gardez une longueur d’avance sur les menaces

De la gestion des vulnérabilités au Shadow IT, voici comment surveiller votre infrastructure via une interface unique pour une visibilité…

European Defense Platform : la réponse cyber souveraine de HarfangLab et Sekoia.io

L’European Defense Platform est une initiative réunissant HarfangLab et Sekoia.io pour proposer aux entreprises et aux administrations une plateforme unifiée…

EDR et auto-protection : comment HarfangLab fait face aux attaques illustrées par EDR-Freeze

Voyons les détails de ce type d’attaque contre les EDR, et comment HarfangLab s’en protège.

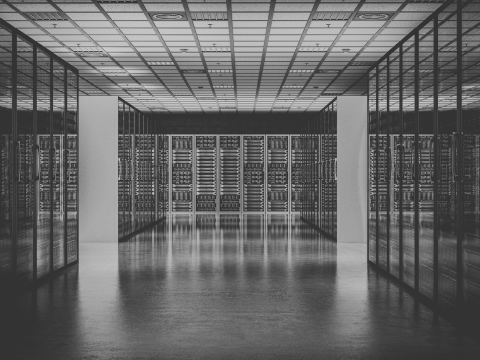

EDR Air-gap : comment ça marche ?

Air-gap : définition Une infrastructure dite "Air-gapped" désigne un système informatique totalement coupé des réseaux extérieurs afin de garantir un niveau…

DLL Sideloading : les solutions pour protéger votre espace de travail

De la détection du chargement de bibliothèques suspectes au blocage des menaces, comment protéger un espace de travail contre les…

EDR et FIM : surveillez l’intégrité de vos fichiers et faites facilement le lien avec la télémétrie pour améliorer votre protection

La surveillance de l'intégrité des fichiers, ou File Integrity Monitoring, vise à vérifier et analyser l'intégrité des fichiers critiques.

Comment HarfangLab protège les terminaux Linux

Aucune menace ne peut cibler les endpoints Linux ? Vraiment ? Les attaques par ransomware, le crypto-mining, les webshells et…

MITRE 2024 : 100% de détection et 99% de précision

Pour sa deuxième participation aux évaluations MITRE, HarfangLab confirme l’excellence de sa détection et obtient des résultats de premier ordre…

MITRE 2 : le retour

HarfangLab a participé pour la 1ère fois aux évaluations MITRE en 2023. Etait-ce l’assurance d’être parfaitement rodés pour une nouvelle…

Comment et pourquoi nous avons adopté Rust pour développer notre EDR

Comment nous sommes passés de Python à Rust, et pourquoi ? Au-delà de l’optimisation de la consommation de RAM et…

Cybersécurité : pourquoi associer EDR et EPP

HarfangLab étend son périmètre de protection en proposant une offre packagée EDR + EPP. Quels sont les avantages techniques ?…