HarfangLab

Le Blog

Compromission d’un compte de messagerie : qualifier et endiguer un incident

Comment réagir si votre système d’information est touché par un incident de sécurité impliquant la compromission d’un ou plusieurs comptes…

Unifiez votre centre d'opérations de sécurité et votre centre d'opérations de vulnérabilité

La gestion des vulnérabilités devient de plus en plus complexe à mesure que le nombre de CVE et la surface…

Méthodologies et outils pour cartographier un système d’information

La cartographie du système d’information est une tâche aussi essentielle qu’appréhendée parce que c’est un chantier souvent fastidieux et au…

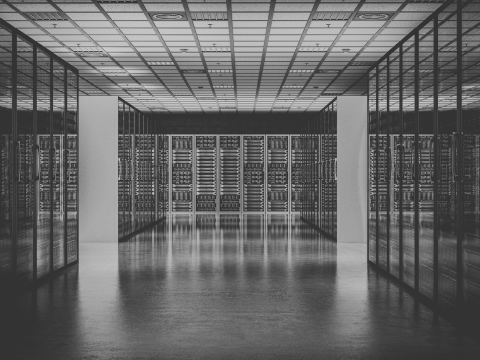

Cloud, On-Premises, Air-gapped : l’impact d’une infrastructure sur le choix d’une solution de cybersécurité

Le choix des outils de cybersécurité tel qu’un EDR doit être cohérent par rapport au contexte technique, selon qu’une infrastructure…

Les services d’un MSSP et les avantages d'un EDR managé

Un Managed Security Service Provider (MSSP) propose des solutions de cybersécurité aux entreprises de toute taille. Ils assurent la tranquillité…

Quelles règles de base pour une bonne hygiène informatique

La protection d’un système d’information doit s’adapter en continu pour faire face à l’évolution des usages mais aussi des menaces…

Mettre en place un système de sauvegarde efficace

Espionnage ou une demande de rançon, les données sont dans le viseur des attaquants. Comment mettre en place un système…

Pourquoi mener des exercices de crise cyber?

En tant que RSSI ou SOC Manager, vous êtes convaincus de l’intérêt des exercices de crise, mais ce n’est pas…

Phishing : bonnes pratiques à partager pour se protéger

De la très petite entreprise au grand groupe, de la mairie à l’institution étatique, toutes les organisations peuvent être la…

L’OSINT vecteur de renseignement sur la menace cyber, du recueil d’indicateurs à l’attribution

Le renseignement sur la menace cyber est le produit d’une démarche d’identification, d’analyse et de traque des attaques et menaces…

5 KPIs pour évaluer et suivre la sécurisation d’un parc informatique

La sécurité se mesure-t-elle ? Absolument ! Voici une sélection d’indicateurs qui permettent de l’évaluer, pour adapter la stratégie et…

Cyber résilience : 7 points clés pour mieux gérer les risques

Dans un paysage en évolution perpétuelle et plein de défis, la cyber résilience permet de mieux s'adapter à la nature…